Outre la mise à disposition pour les services de renseignement de nouveaux moyens de surveillance, comme la récupération de métadonnées numériques, la pose de micros ou de trackeurs GPS, la loi prévoit l’installation de «boîtes noires » chez les opérateurs télécoms. Baptisées ainsi dans la presse, elles n’apparaissent pas sous cette forme dans le texte de loi lui même, qui lui parle de : «traitements automatisés », destinés à « à détecter des connexions susceptibles de révéler une menace terroriste » (SOURCE). Il s’agit en fait d’algorithmes classés secret défense.

Elles constituent à elles seules un point de dissensions important : la question de leur efficacité a été soulevée, mais aussi la question de leur action, et surtout leur faisabilité. Que font exactement ces boîtes noires ? Filtrent-elles des informations ? Enregistrent-elles ? Les données sont-elles anonymes ?

Quelles sont ces « connexions » mentionnées dans le texte de loi ?

Il s’agit de métadonnées. L’article L851-1 de la loi donne très clairement ce à quoi cela renvoie :

« peut être autorisé le recueil […] des informations ou documents traités ou conservés par leurs (les opérateurs de communications électroniques) réseaux ou services de communications électroniques, y compris les données techniques relatives à l’identification des numéros d’abonnement ou de connexion à des services de communications électroniques, au recensement de l’ensemble des numéros d’abonnement ou de connexion d’une personne désignée, à la localisation des équipements terminaux utilisés ainsi qu’aux communications d’un abonné portant sur la liste des numéros appelés et appelants, la durée et la date des communications. »

Il ne s’agit donc pas des contenus des messages, appels ou mails, mais de toutes les données adjointes.

Quelle est l’action réelle de ces algorithmes ?

« Ces traitements automatisés utilisent exclusivement les informations ou documents mentionnés à l’article L. 851-1 (article qui explicite ce que sont les données de connexion, voir citation précédente), sans recueillir d’autres données que celles qui répondent à leurs paramètres de conception et sans permettre l’identification des personnes auxquelles les informations ou documents se rapportent. »

En d’autres termes, les boîtes noires ne peuvent être utilisées que dans le but de recueillir des données de connexion. Ces données sont supposées être anonymes. Néanmoins, la faisabilité de l’anonymisation fait débat : dans la note de l’Inria, les chercheurs en informatique affirment qu’il n’est actuellement pas possible de garantir qu’il existe une méthode sûre pour rendre les données anonymes. Il s’agit d’un reproche plus général que de nombreux chercheurs en informatique ont adressé aux députés qui ont voté la loi. Ces derniers auraient voté la loi sans comprendre réellement les fondements techniques. Ainsi, les boîtes noires relèveraient plus du fantasme que de la réalité (cf. l’entretien de Serge Abiteboul et Pierre Paradinas : Surveillance numérique, un regard technique).

Pour avoir accès aux données, les services de renseignement doivent déposer une demande auprès de la CNCTR.

« La Commission nationale de contrôle des techniques de renseignement dispose d’un accès permanent, complet, direct et immédiat aux informations ou documents collectés. »(Article L851-1).

Un service du Premier Ministre est chargé de collecter toutes les métadonnées auprès des opérateurs télécoms.

Combien de temps les données sont-elles conservées ?

Les enregistrements (« paroles captées »), et les correspondances interceptées sont conservées 30 jours. Les délais de conservation peuvent être allongés jusqu’à 120 jours si les processus de mise sous surveillance sont plus poussés. Si les données utilisées font l’objet d’une enquête, elles peuvent être conservées jusqu’à 6 ans. Si une procédure devant le Conseil d’État sur un dossier a été mise en place, les données sont conservées.

Ces boîtes noires permettent-elles une surveillance de masse ?

Oui pour certains. En effet, si ces dispositifs sont détournés par une personne ou organisation malveillante, des quantités énormes d’infirmations pourraient fuir. Pour d’autres, il ne s’agit pas d’une surveillance de masse, les données étant anonymes. C’est l’avis de Jean-Gabriel Ganascia, ainsi que celui du journaliste Manhack, qui a réalisé plusieurs conférences pour expliquer le mode de fonctionnement des boîtes noires. Selon ce dernier,

« nous ne sommes pas dans Big Brother »

Jean-Gabriel Ganascia quant à lui a répondu à une critique visant les potentielles dérives de ce type de dispositif orchestrées par l’Etat. Les termes d’application de la mise sous surveillance étant assez larges, l’État pourrait-il l’utiliser à tort et à travers pour mettre sous surveillance des opposants politiques par exemple ? Ce serait contourner la loi, selon lui. L’État n’a pas plus de raisons de contourner cette loi qu’une autre dans ce cas. Un autre argument est avancé : la faisabilité technique d’une surveillance de masse. Si certains pensent qu’elle est possible, d’autres le contestent. Manhack explique dans sa conférence « De la surveillance de masse à la paranoïa généralisée -Blog Bug Brother », que les coûts d’une telle surveillance seraient gigantesques, et que le pays n’a pas les moyens de mettre en place ce type de surveillance. Néanmoins, ces algorithmes enregistrent bien les données de connexion de millions d’utilisateurs, d’où les inquiétudes soulevées.

Manhack et Jean-Gabriel Ganascia soulignent un autre point dans leur argumentaire. Le principe de proportionnalité est inscrit dans la Constitution et dans la loi, et une surveillance de masse serait bel et bien disproportionnée selon leurs dires. La loi précise :

« Dans le respect du principe de proportionnalité, l’autorisation du Premier ministre précise le champ technique de la mise en œuvre de ces traitements. »

Le texte fait donc mention d’une certaine limite dans le champ d’application de la loi.

La question de l’efficacité du dispositif a été posée.

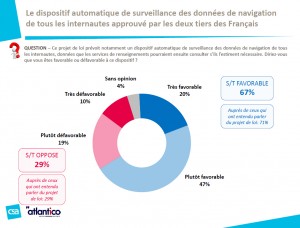

Si 6 français sur 10 jugent que ce projet de loi est indispensable pour identifier les terroristes, le dispositif des boites noires est approuvé par 2/3 des français, selon ce même sondage.

Pourtant, dans la presse, des avis divergents ont été publiés. Gaspard Koenig, président de GenerationLibre, parle de la quantité de « faux-positifs » que le dispositif des boîtes noires peut engendrer. Car un message suspect ne mène pas forcément à un terroriste, de même qu’un message envoyé à un potentiel terroriste peut être tout à fait anodin. Ce dernier ajoute par ailleurs que selon lui, cette loi viole le principe du secret des correspondances, principe instauré dès les premiers jours de la Révolution Française. De plus, selon lui, les métadonnées sont aussi confidentielles que les données en elles-mêmes : l’heure, la date et le destinataire d’un message sont au moins aussi importants que le contenu de ce message selon lui. Il parle également d’un décalage générationnel entre les membres du Conseil d’Etat auquel la CNCTR peut faire appel, et les nouvelles générations nées à la période des nouvelles technologies. Ont-ils une compréhension réelle de ces technologies ? Gaspard Koenig pose la question.