Notre controverse traite des DRMs dans le secteur de la musique numérique. Vous allez constater que les enjeux auxquels nos acteurs sont confrontés, les batailles auxquelles ils se livrent autour des DRMs ont pris une ampleur vertigineuse. C'est un univers de procès, de rachats d’entreprise, de lobbying et de jeux d'influences, dont les tenants et les aboutissants sont plutôt tournés vers des aspects économiques et juridiques. Néanmoins ces aspects ne doivent pas nous faire perdre de vue le fait que l'origine du terme DRM (GDN gestion numérique des droits) est lié à un problème purement technique.

Mais qu'est ce qu'un DRM ?

Derrière les initiales de « Digital Right Management » qui auraient pu désigner une loi, on trouve en réalité une désignation globale des outils ayant pour but d'assurer la protection des médias sur des supports devenus complètement immatériels tels que le célèbre MP3. Dans un univers de hautes technologies, en constante évolution, qui recherche toujours de nouvelles dénominations, ce terme a finalement été associé à un type de protection particulier généralement lié à la musique numérique. Leur but est non seulement de protéger les droits associés à une oeuvre mais aussi de déterminer les conditions d’utilisation prévues lors de l'achat (nombre de copies, nombre d'écoutes ...).

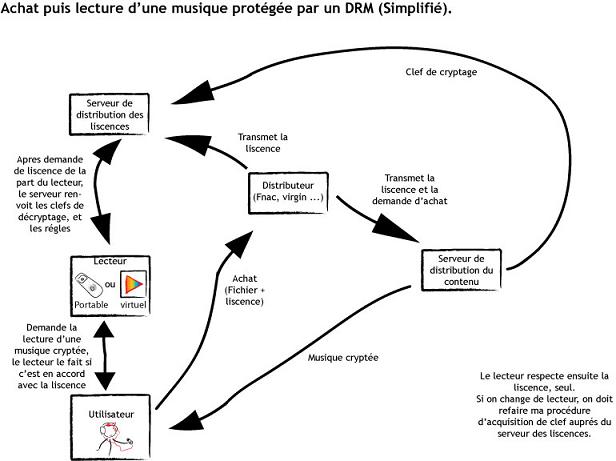

Un des points communs à ces protections pour les œuvres musicales commercialisées sur le marché, en constante expansion, de la vente en ligne, est leur architecture. Les contraintes pour mettre en place un DRM sont nombreuses, on peut par exemple citer le respect du droit de l'utilisateur qui a obligé Sony-BMG à retirer un DRM (Pour voir le contexte : Aller voir les chronologies). Cette architecture est au coeur de notre controverse car elle explique par exemple les problèmes d'

Voici la liste des étapes pour lire une musique achetée en ligne et protégée par un DRM :

1) Vous venez d’acheter un morceau de musique chez un fournisseur, et vous vous apprêtez à le télécharger sur votre ordinateur.

2) Avant de vous l’envoyer, le serveur de votre fournisseur code fichier avec un algorithme de cryptage, il créée alors une clef unique qui permettra à l'aide de l'algorithme de décryptage de retrouver le fichier original. Peu de temps après vous recevez votre morceau de musique, crypté mais sans la clef secrète. Le serveur la garde pour le moment.

3) Vous devez maintenant utiliser un lecteur compatible possédant le bon algorithme de décryptage.

4) Le lecteur va détecter que le fichier est crypté, et qu’il est donc protégé par un DRM. Il contacte de nouveau alors le serveur pour lui demander la clef secrète nécessaire pour poursuivre la lecture.

5) Avant de la lui envoyer, le serveur demande au lecteur son numéro de série.

6) Le serveur met à jour votre "fiche client" pour y inscrire le numéro de série du morceau de musique concerné suivi de celui de l’ordinateur sur lequel vous désirez l’écouter.

7) Le serveur fabrique ensuite un fichier que l’on appelle licence. Cette licence contient la clef secrète de décryptage, mais aussi une liste de règles décrivant ce que vous êtes autorisé à faire avec ce morceau de musique.

8) Le serveur envoie cette licence à votre lecteur qui la "cache" sur votre disque dur.

9) Le lecteur dispose maintenant du morceau de musique et de sa licence. Il vérifie dans celle-ci que vous avez bien le droit de lire le morceau. Et, si tout est en règle, il peut utiliser la clef secrète pour décrypter le fichier.

10) Vous pouvez écouter votre musique avec ce lecteur. En cas de changement de lecteur la procédure d'obtention de licence est à réitérer.

Le DRM d'un éditeur, se décompose donc en trois parties :

- Les serveurs de DRM qui fabriquent les fichiers cryptés et les licences. Ils ont été choisis et achetés par distributeur.

- Un format de fichier (musical ou vidéo) souvent spécifique à ce même éditeur.

- Un lecteur de contenu fourni par l’éditeur et généralement seul capable de comprendre le format de fichier ET le type DRM utilisé par les serveurs.

Les deux points importants à retenir sont :

- L'importance du lecteur que ce soit un software ou un lecteur portable (iPod ...). Il faut qu'il soit compatible avec le DRM. Acheter une musique protégée par un certain type de DRM, c'est aussi s'engager à utiliser un lecteur compatible à ce type de DRM. C'est là qu'apparaît le problème de l'

- La licence contenant des règles d'utilisation, transmise avec la clef permet elle de créer différent produit selon les choix de l'utilisateur.

A priori la controverse aurait pu être majoritairement liée à des aspects techniques, mais les acteurs s'accordent sur les caractéristiques techniques des DRMs. Étrangement dans cette controverse pouvant s'apparenter à première vue à une guerre des standards pour imposer son DRM, on ne trouve pas d'éléments scientifiques probant. Les différences entre les DRMs sont mineures et sans effets sur leurs efficacités, le problème de l'interopérabilité n'est quant à lui aucunement lié à des limitations techniques. Les DRMs ont de plus une efficacité limitée. En effet, même si pour l'utilisateur lambda il est impossible de casser la protection, avec les moyens de communications très efficaces entre utilisateurs, comme le

Ainsi un fabriquant de DRM choisit volontairement le type de DRM qu'il va créer parmi la panoplie existante, le côté technique du problème fixe seulement des limites, mais dans le cadre de ces limites, les question techniques n’évoluent plus et ne font pas l’objet d’un débat technique. On peut donc choisir un DRM

Le DRM et ses aspects techniques, peuvent être vus comme un acteur. En effet ses positions, ses caractéristiques, peu controversées évoluant lentement avec le temps, influent sur le débat tout autant que les prises de positions d'un acteur physique.

C'est ce DRM acteur et cet arrière plan technique qui vont nous aider à trouver et à définir les autres acteurs en observant leurs interactions avec les DRMs, qui forgent les bases de la controverse.